🚨 RISCHIO ESTREMAMENTE ELEVATO (Sfruttamento Attivo Confermato)

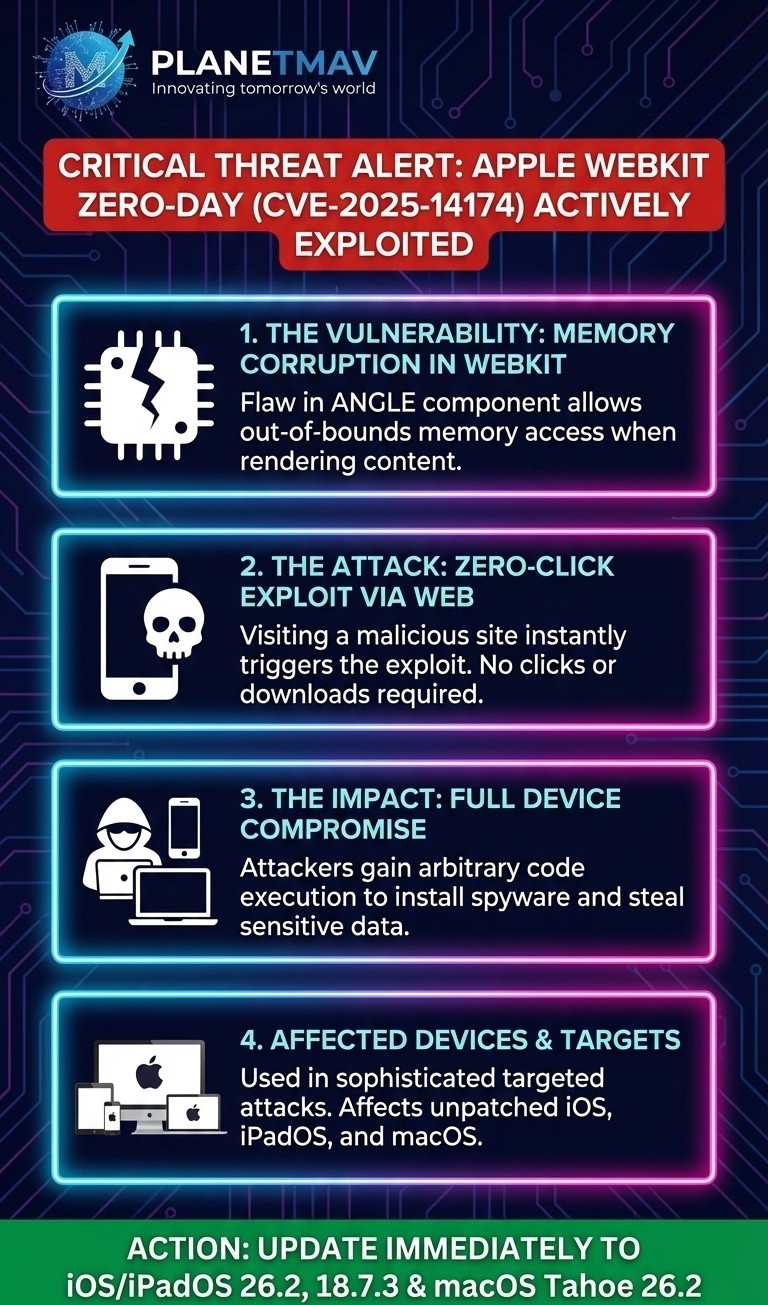

Apple ha confermato che una nuova vulnerabilità critica “zero-day”, tracciata come CVE-2025-14174, viene attivamente sfruttata “in the wild” (nel mondo reale) per attaccare gli utenti. Si tratta di una minaccia seria che colpisce quasi tutti i dispositivi Apple.

1. Spiegazione della Vulnerabilità

Questa vulnerabilità è un difetto di corruzione della memoria all’interno di WebKit, il motore browser open-source che alimenta Safari e tutti i browser web su iOS e iPadOS (come Chrome e Firefox per iOS).

- Il Difetto: Nello specifico, si tratta di un problema di “accesso alla memoria fuori dai limiti” (out-of-bounds memory access) all’interno di un componente chiamato ANGLE (Almost Native Graphics Layer Engine), utilizzato da WebKit per il rendering della grafica.

- Come funziona: Quando un utente visita un sito web creato appositamente con intenti malevoli, il codice del sito può ingannare WebKit facendogli accedere a posizioni di memoria al di fuori dei limiti assegnati. Questo accesso “fuori dai limiti” corrompe la memoria del dispositivo.

- Il Risultato: Questa corruzione della memoria può essere utilizzata come arma da un attaccante per eseguire codice arbitrario sul dispositivo. In termini più semplici, la sola visita a una pagina web dannosa può consentire a un hacker di eseguire i propri comandi malevoli sul tuo iPhone, iPad o Mac, installando potenzialmente spyware o rubando dati.

2. La Natura “Zero-Day” e lo Sfruttamento Attivo

Un “zero-day” significa che la vulnerabilità era sconosciuta ad Apple prima di essere scoperta mentre veniva utilizzata negli attacchi. Apple ha avuto “zero giorni” per risolverla prima che gli hacker iniziassero a sfruttarla.

- Attacchi Mirati: Apple ha confermato che questo exploit viene utilizzato in attacchi “estremamente sofisticati” contro individui specifici. Ciò suggerisce che è probabilmente utilizzato da attori delle minacce avanzati, come gruppi sponsorizzati da stati, per distribuire spyware mercenario.

- Nessuna Interazione Utente Richiesta: L’aspetto più pericoloso di questo difetto è che non richiede alcuna azione speciale da parte dell’utente se non visitare una pagina web. L’exploit si attiva automaticamente quando il browser esegue il rendering del contenuto dannoso.

3. Prodotti Interessati e Collegamento a Google Chrome

Poiché il difetto risiede nel componente ANGLE di WebKit, che è una libreria grafica multipiattaforma utilizzata anche da Google Chrome, questa vulnerabilità interessa una vasta gamma di software.

- Dispositivi Apple: Tutti i dispositivi che eseguono versioni precedenti di iOS, iPadOS, macOS, tvOS e watchOS sono vulnerabili.

- Google Chrome: Anche Google ha corretto questa stessa vulnerabilità nella versione desktop di Chrome il 10 dicembre 2025.

4. Azione Immediata Richiesta: AGGIORNARE ORA

Apple ha rilasciato aggiornamenti di sicurezza di emergenza per correggere questa vulnerabilità. Poiché viene attivamente sfruttata, l’installazione immediata di questi aggiornamenti è fondamentale.

Versioni con Patch (Corrette):

- iOS & iPadOS: 26.2 e 18.7.3

- macOS: Tahoe 26.2, Sequoia 15.7.3, Sonoma 14.8.3

- Safari: 26.2

- tvOS & watchOS: 26.2

Vai su Impostazioni > Generali > Aggiornamento Software sui tuoi dispositivi mobili, oppure su Impostazioni di Sistema > Generali > Aggiornamento Software sul tuo Mac, e installa l’aggiornamento ora.

Comments are closed