Le vulnerabilità spiegate

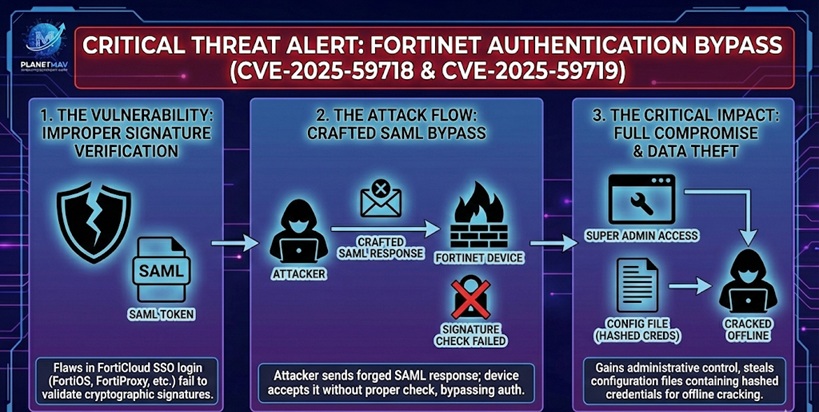

Sia CVE-2025-59718 che CVE-2025-59719 sono causate da una verifica non corretta delle firme crittografiche all’interno del processo di autenticazione Single Sign-On (SSO) di FortiCloud.

Il difetto: il sistema non riesce a convalidare correttamente la firma crittografica dei messaggi di risposta SAML (Security Assertion Markup Language).

Il vettore di attacco: un aggressore può falsificare un messaggio di risposta SAML dannoso che imita un token di accesso legittimo. Poiché il dispositivo non verifica correttamente la firma, accetta il token falsificato come valido.

Il risultato: l’aggressore accede come “Super Admin” senza aver mai bisogno di un nome utente o una password validi, bypassando completamente l’autenticazione.

- Sfruttamento attivo e furto di configurazione

I ricercatori di sicurezza (tra cui Arctic Wolf Labs) hanno confermato che gli autori delle minacce hanno iniziato a sfruttare attivamente questi bug a partire dal 12 dicembre 2025. La catena di attacco in genere segue questi passaggi:

Bypass: l’aggressore invia un pacchetto SAML contraffatto all’interfaccia di gestione del dispositivo di destinazione.

Intrusione: il dispositivo concede l’accesso amministrativo, registrando l’aggressore tramite il meccanismo FortiCloud SSO.

Furto di dati: una volta all’interno, gli aggressori esportano il file di configurazione del dispositivo tramite l’interfaccia utente grafica.

Raccolta di credenziali: questi file di configurazione contengono credenziali utente sottoposte a hash. Gli aggressori estraggono questi hash e li decifrano offline per ottenere un accesso persistente alla rete, anche se il dispositivo viene successivamente patchato.

- Prodotti e versioni interessati

Le vulnerabilità interessano i seguenti prodotti se la funzionalità FortiCloud SSO è abilitata (nota: questa funzionalità è spesso abilitata per impostazione predefinita quando un dispositivo è registrato su FortiCare):

| Product | Affected Versions |

| FortiOS | 7.0.0 – 7.0.17 7.2.0 – 7.2.11 7.4.0 – 7.4.8 7.6.0 – 7.6.3 |

| FortiProxy | 7.0.0 – 7.0.21 7.2.0 – 7.2.14 7.4.0 – 7.4.10 7.6.0 – 7.6.3 |

| FortiWeb | 7.4.0 – 7.4.9 7.6.0 – 7.6.4 8.0.0 |

| FortiSwitchManager | 7.0.0 – 7.0.5 7.2.0 – 7.2.6 |

Azione immediata richiesta

A. Applicare la patch immediatamente: aggiornare alle ultime versioni rilasciate da Fortinet (ad esempio, FortiOS 7.6.4, 7.4.9, 7.2.12, 7.0.18).

B. Soluzione alternativa di emergenza: se non è possibile applicare la patch immediatamente, è necessario disattivare la funzionalità vulnerabile.

Interfaccia grafica: andare su Sistema -> Impostazioni -> impostare “Consenti accesso amministrativo tramite FortiCloud SSO” su OFF.

Controllo post-compromissione: se si riscontrano indicatori di compromissione (ad esempio accessi inaspettati da IP sconosciuti), è necessario presumere che il file di configurazione sia stato rubato. Reimpostare immediatamente tutte le password locali e amministrative, poiché è probabile che i vecchi hash siano compromessi.

Comments are closed