CRITICO (CVSS 10.0/10.0) Stato: Sfruttamento Attivo Confermato / Senza Patch

Cisco ha rilasciato un avviso di sicurezza urgente riguardante una vulnerabilità critica “zero-day” che colpisce le sue appliance per la sicurezza delle email e l’analisi del malware. La vulnerabilità ha ricevuto il punteggio di gravità massimo possibile di 10.0, indicando che è sfruttabile da remoto, non richiede alcuna interazione da parte dell’utente e consente la compromissione totale del sistema.

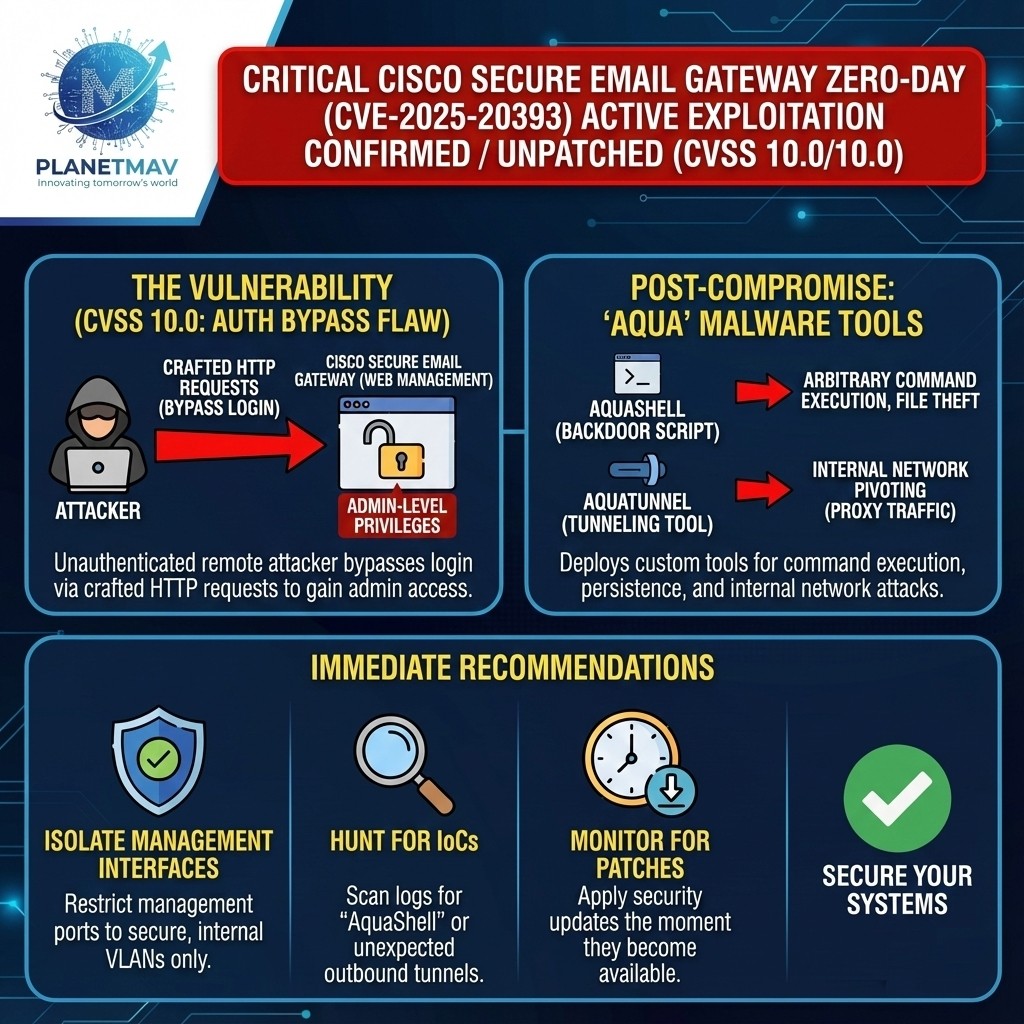

1. Spiegazione della Vulnerabilità

La falla, tracciata come CVE-2025-20393, è una vulnerabilità di bypass dell’autenticazione situata nell’interfaccia di gestione web dei dispositivi interessati.

- Il Meccanismo: La vulnerabilità consente a un attaccante remoto e non autenticato di aggirare completamente i meccanismi di login del dispositivo. Inviando richieste HTTP appositamente create all’interfaccia di gestione, l’attaccante può ottenere privilegi di livello amministratore senza bisogno di un nome utente o una password validi.

- L’Accesso: Una volta aggirata l’autenticazione, l’attaccante possiede effettivamente il dispositivo. Può modificare le configurazioni, intercettare il traffico email e accedere ai dati sensibili della rete interna.

2. Post-Compromissione: Strumenti Malware “Aqua”

I ricercatori di Cisco Talos hanno osservato che gli attori delle minacce non si limitano ad accedere ai dispositivi, ma stabiliscono una persistenza a lungo termine utilizzando un set di strumenti sofisticati denominato famiglia “Aqua”.

Una volta ottenuto l’accesso come amministratore, distribuiscono quanto segue:

- AquaShell: Si tratta di uno script backdoor personalizzato. Fornisce all’attaccante un’interfaccia a riga di comando (shell) sul dispositivo compromesso, consentendogli di eseguire comandi arbitrari del sistema operativo, rubare file e manipolare i processi.

- AquaTunnel: Questo è uno strumento di tunneling progettato per fare da proxy al traffico. Gli attaccanti lo usano per fare “pivot” (spostarsi lateralmente) nella rete interna della vittima. Poiché l’Email Gateway si trova al confine della rete (network edge), AquaTunnel trasforma il dispositivo compromesso in un ponte, permettendo all’attaccante di colpire altri server interni nascondendo il proprio traffico all’interno di connessioni crittografate legittime.

- Persistenza: Gli attaccanti modificano gli script di configurazione del sistema per garantire che sia AquaShell che AquaTunnel si riavviino automaticamente se il dispositivo viene riavviato, assicurandosi di non perdere l’accesso.

3. Prodotti Interessati

La vulnerabilità colpisce le seguenti appliance Cisco se la gestione remota è abilitata:

- Cisco Secure Email Gateway (SEG) – (precedentemente noto come IronPort)

- Cisco Secure Malware Analytics – (precedentemente noto come Threat Grid)

4. Raccomandazioni Immediate

Poiché si tratta di una falla CVSS 10.0 attivamente sfruttata:

- Isolare le Interfacce di Gestione: Assicurarsi che le porte di gestione (HTTP/HTTPS) di queste appliance non siano accessibili da internet pubblico. Dovrebbero essere limitate esclusivamente a una VLAN di gestione interna e sicura.

- Caccia agli IoC (Indicatori di Compromissione): I team di sicurezza dovrebbero scansionare immediatamente i log alla ricerca di traffico correlato a “AquaShell” o tunnel in uscita imprevisti coerenti con il comportamento di “AquaTunnel”.

- Monitorare le Patch: Cisco sta lavorando alle correzioni; gli amministratori devono applicare l’aggiornamento di sicurezza non appena sarà disponibile.

Comments are closed