CRITICO (Compromissione a Livello Hardware) Stato: Patch Disponibili / Azione Manuale Richiesta

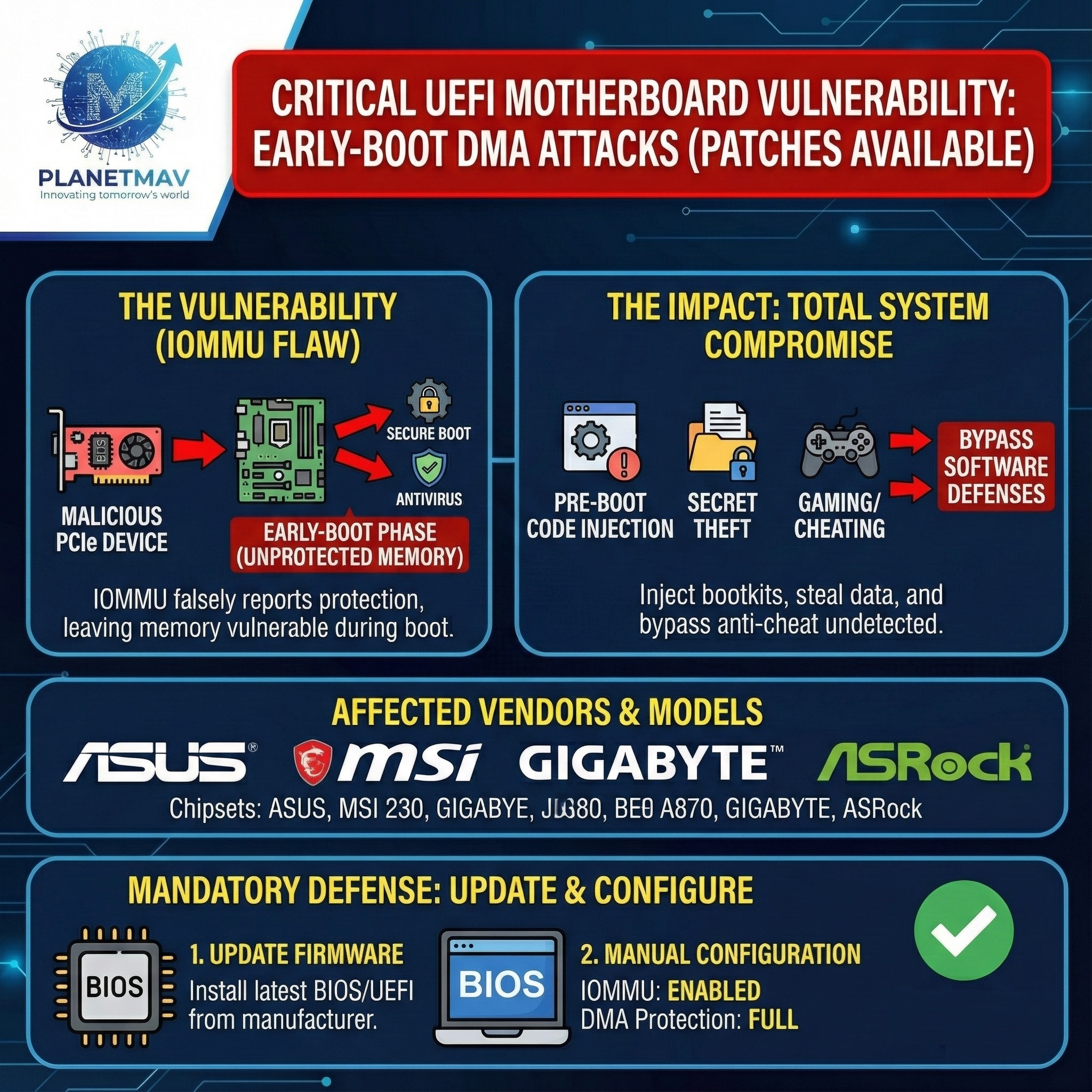

È stata scoperta una falla di sicurezza critica nel firmware UEFI delle schede madri dei più grandi produttori mondiali. Questa vulnerabilità consente agli attaccanti di eseguire “attacchi DMA early-boot” (attacchi DMA in fase di avvio iniziale), aggirando efficacemente le protezioni di sicurezza standard come Secure Boot e i software antivirus prima ancora che il sistema operativo si avvii.

1. Spiegazione della Vulnerabilità

Il difetto risiede nel modo in cui il firmware della scheda madre gestisce la protezione IOMMU (Input-Output Memory Management Unit) durante il processo di avvio.

- Il Difetto: Normalmente, l’IOMMU dovrebbe impedire all’hardware non autorizzato di accedere alla memoria di sistema. Tuttavia, sulle schede madri colpite, il firmware segnala falsamente che la protezione DMA (Direct Memory Access) è abilitata. In realtà, l’IOMMU non è completamente configurato o attivato finché il Sistema Operativo (Windows/Linux) non prende il controllo.

- Il “Gap” di Sicurezza: Questo crea una finestra di vulnerabilità critica durante la fase di “early boot” (i pochi secondi durante l’accensione del PC). In questo lasso di tempo, la memoria di sistema è completamente non protetta.

- Vettore di Attacco: Un attaccante con accesso fisico alla macchina può collegare un dispositivo PCIe dannoso (come una scheda “DMA” specializzata, spesso usata per il cheating nei videogiochi o per ricerca). Questo dispositivo può leggere e scrivere direttamente sulla RAM del computer prima che il sistema operativo venga caricato.

2. L’Impatto: Compromissione Totale del Sistema

Poiché questo attacco avviene a livello hardware, aggira quasi tutte le difese basate su software.

- Iniezione di Codice Pre-Avvio: Gli attaccanti possono iniettare codice dannoso nel processo di avvio, consentendo l’installazione di “bootkit” o rootkit che persistono anche dopo la formattazione del disco rigido.

- Furto di Segreti: Gli attaccanti possono leggere dati sensibili (chiavi di crittografia, password) dalla memoria prima che il sistema operativo possa proteggerli.

- Gaming e Cheating: La vulnerabilità è stata notata in particolare da Riot Games, poiché consente ai cheater in giochi come Valorant di iniettare trucchi invisibili ai software anti-cheat. Riot ha iniziato a bloccare gli utenti con versioni BIOS vulnerabili.

3. Produttori e Modelli Interessati

La vulnerabilità colpisce una vasta gamma di schede madri basate su Intel e AMD dei quattro principali fornitori:

- ASUS: Chipset Intel da Z490 a Z790, W790; e vari chipset AMD. (CVE-2025-11901)

- MSI: Chipset Intel serie 600 e 700. (CVE-2025-14303)

- GIGABYTE: Serie Intel 600–800; serie AMD 600–800 e TRX50. (CVE-2025-14302)

- ASRock: Serie Intel 500, 600, 700 e 800. (CVE-2025-14304)

4. Difesa Obbligatoria: Aggiornare E Configurare

Aggiornare semplicemente il BIOS potrebbe non essere sufficiente. È necessario seguire due passaggi:

- Aggiornare il Firmware: Vai sul sito web del produttore della tua scheda madre e installa l’ultimo firmware BIOS/UEFI rilasciato questo mese (dicembre 2025).

- Configurazione Manuale: Dopo l’aggiornamento, entra nelle impostazioni del BIOS e assicurati manualmente che le voci “IOMMU” e “DMA Protection” (o “Kernel DMA Protection”) siano impostate su “Enabled” (Abilitato) o “Full Protection”. Su alcune schede, l’impostazione predefinita rimane insicura anche dopo l’aggiornamento.

Comments are closed